Web CyberSecurity Audit

Une offre d’Audit compatible avec tout type de technologie web

- Offres

- Assistance technique

- Web CyberSecurity Audit

Actency a développé une offre d’Audit compatible avec tout type de technologie web. Notre équipe de consultants spécialisée en cybersécurité, cloud et devops intervient à la demande pour vous aider à améliorer la sécurité de votre surface d’exposition web.

Pourquoi est-il important de sécuriser un site web ?

La sécurité des sites web (sites e-commerce, sites de présentation, plateformes SaaS, et autres applications web) est un enjeu majeur pour les entreprises. Tous ces systèmes sont exposés au public et sont naturellement des cibles de choix pour les attaquants qui exploitent de nombreuses vulnérabilités dans les fonctionnalités et services d’un site web et d'autres composants.

Sécuriser un site web est donc vital et cela passe nécessairement par l’implémentation des meilleures pratiques en termes de développement, d’intégration, de suivi et de tests sécurité.

Pourquoi auditer votre infrastructure ?

Un audit de sécurité permet d’analyser les infrastructures informatiques et d’identifier les points faibles de vos systèmes notamment du matériel, des logiciels, des données et des procédures. Un rapport détaillé et de synthèse permet à l’entreprise de connaître les zones vulnérables exposées aux cybercriminels.

Nos experts examinent vos infrastructures et vérifient si les outils et les logiciels sont configurés correctement.

Ils effectuent des tests sur la vulnérabilité du réseau, le système d’exploitation et les applications présentes sur le serveur pour apporter des préconisations quant aux mesures de sécurité à mettre en place.

Un audit complet vous assure des explications claires pour corriger les vulnérabilités.

Plan de l’audit de cybersécurité

- Effectuer une série d’analyses côté application, services présents sur le serveur, logs des différents services, réseau et système.

- Trouver les vulnérabilités liées au réseau, au système, la partie applicative menaçant votre serveur web.

- Proposer de mettre en place les meilleures pratiques en terme de sécurité d’après le guide de l’ANSSI.

- Établir deux rapports, technique et de synthèse répertoriant l’ensemble des tests effectués.

Exemple de rapports d’audit technique et de synthèse d’un audit de serveur web :

Analyse des meilleures pratiques en place selon l'ANSSI

Aujourd'hui les systèmes d'exploitations Unix et dérivés, et notamment GNU/Linux, jouent un rôle important dans l'écosystème des équipements, systèmes, réseaux et télécommunications. Ils sont en effet souvent déployés dans de nombreux produits (commutateurs, routeurs, téléviseurs, véhicules ... ) leur diversité et leur composition font qu'ils sont utilisés suivant un grand nombre de combinaisons possibles.

Il n'est pas utile ici d'aborder dans le détail chacun des différents cas d'usages. Des règles de configuration permettent cependant d'obtenir des systèmes raisonnablement sûrs du moment que certains principes fondamentaux sont respectés, et de vérifier méthodologiquement qu'elles sont correctement appliquées par exemple à l'aide d'une liste de vérification.

Minimisation des services installés et configurés

Seuls les composants strictement nécessaires au service rendu par le système doivent être installés. Tout service (particulièrement en écoute active sur le réseau) est un élément sensible. Seuls ceux connus et requis pour le fonctionnement et la maintenance doivent être installés. Ceux dont la présence ne peut être justifiée doivent être désactivés, désinstallés ou supprimés.

NOK : Globalement le système n'a pas beaucoup de services inutilement installés excepté l'utilisation des protocoles de messagerie qui reste à revoir (exemple avec SMTP et SMTPS utilisés et en écoute sur deux autres ports). Après que les modifications suggérées aient été effectuées, le point sur la minimisation des services installés sera OK.

Principe de moindre privilège

Les services et exécutables disponibles sur le système doivent faire l'objet d'une analyse afin de connaître les privilèges qui leurs sont associés, et doivent ensuite être configurés et intégrés en vue d'en utiliser le strict nécessaire.

OK : les services en place sont bien configurés à ce niveau, il y a une distinction entre les utilisateurs classiques et les utilisateurs administrateurs pour l'exécution des services actifs sur le système.

Evaluation globale de la sécurité du système

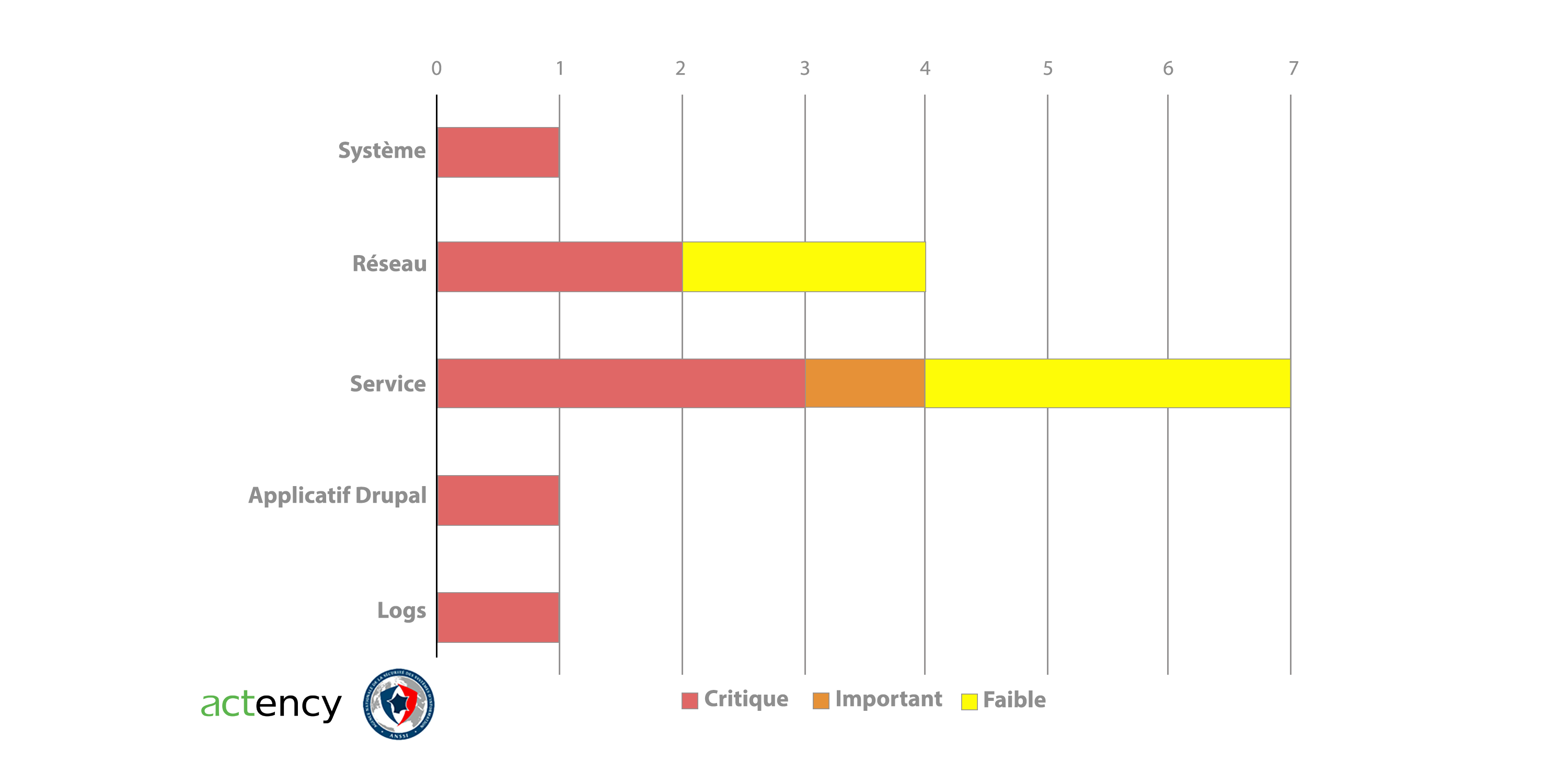

Pour les points en échecs une couleur sera associée à la gravité des vulnérabilités:

Rouge : Critique, le problème exposé est à traiter de façon prioritaire. Le système est en danger à cause de la faille concernée. Les attaques liées à cette évaluation sont connues et très fréquentes.

Orange : Important, ce type de problème peut mettre le système en danger s'il n'est pas traité. Le système n'est pas sécurisé de manière renforcée tant que ce point n'est pas traité. Les attaques liées à cette évaluation sont connues et fréquentes.

Jaune : Faible, ce problème ne met pas forcément le système en danger cependant il est toujours mieux de traiter les points qui seraient associés à ce niveau de gravité afin de perfectionner la sécurité du système. Les attaques liées à cette évaluation sont connues ou pas et sont peu fréquentes.

Synthèse des vulnérabilités par point de contrôle:

Vulnérabilités critiques détectées (6)

| Point de contrôle | Service | Vulnérabilité | Solution | Vérification |

| Système | Sudo | La version de sudo est sujette à plusieurs failles de sécurité. | Mettre à jour le paquet concerné vers la version 1.9.4. | Vérifier la version avec la commande suivante : sudo-V |

| Réseau / Logs | SSH | Le service est configuré sur le port de connexion par défaut. | Modifier la configuration de SSH pour changer le port de connexion | Vérifier en se connectant sur le port 22, la connexion devrait être bloquée. Vérifier le port défini dans le fichier sshd_config. |

| Réseau | SMTP | le service est configuré sur le port de connexion par défaut. | Modifier la configuration de SMTP pour changer le port de connexion. | Vérifier en se connectant sur le port 25, la connexion devrait être bloquée. |

| Service | Kemel | La version de bpftool est sujette à plusieurs failles de sécurité. | Mettre à jour le composant concerné vers la version 5.16.0. | Vérifier la version avec la commande suivante : bpftool -version |

Pour un audit de votre serveur web :

- 3 jours d’analyses techniques avec :

- Analyse système

- Analyse du réseau

- Analyse des logs

- Analyse des services

- Revue des best practices selon l’ANSSI.

- 2 jours de rédaction de rapports :

- Un rapport technique avec les informations détaillées.

- Un rapport de synthèse avec une vue d’ensemble sur les résultats des analyses.

Vous souhaitez un Audit Web CyberSecurity ?

OBJECTIFS

- Effectuer une série d’analyses côté application

- Trouver les vulnérabilités liées au réseau, au système

- Proposer de mettre en place les meilleures pratiques selon l’ANSSI

- Établir deux rapports

BÉNÉFICES

- Analyse complète de votre système

- Revue des best practices

- Rapport technique

- Rapport de synthèse

Une offre qui répond aux enjeux de nos clients

Pagination

en France

Découvrez nos références

Nous bâtissons le

succès de nos clients

Pagination

Découvrir plus de workshop technologiques

-

18 Février 2026

11:40 - 12:00

-

24 Février 2026

09:30 - 10:00

-

24 Février 2026

09:30 - 10:00

-

24 Février 2026

09:30 - 10:00

Pagination